На Дніпропетровщині викрито ворожого агента, який вчиняв диверсії

Мешканцю Дніпропетровщини повідомлено про підозру за фактом вчинення диверсії в умовах воєнного стану

Про це повідомили в Офісі Генерального прокурора, передає RegioNews.

Зазначається, що 21-річного мешканця області завербували спецслужби РФ.

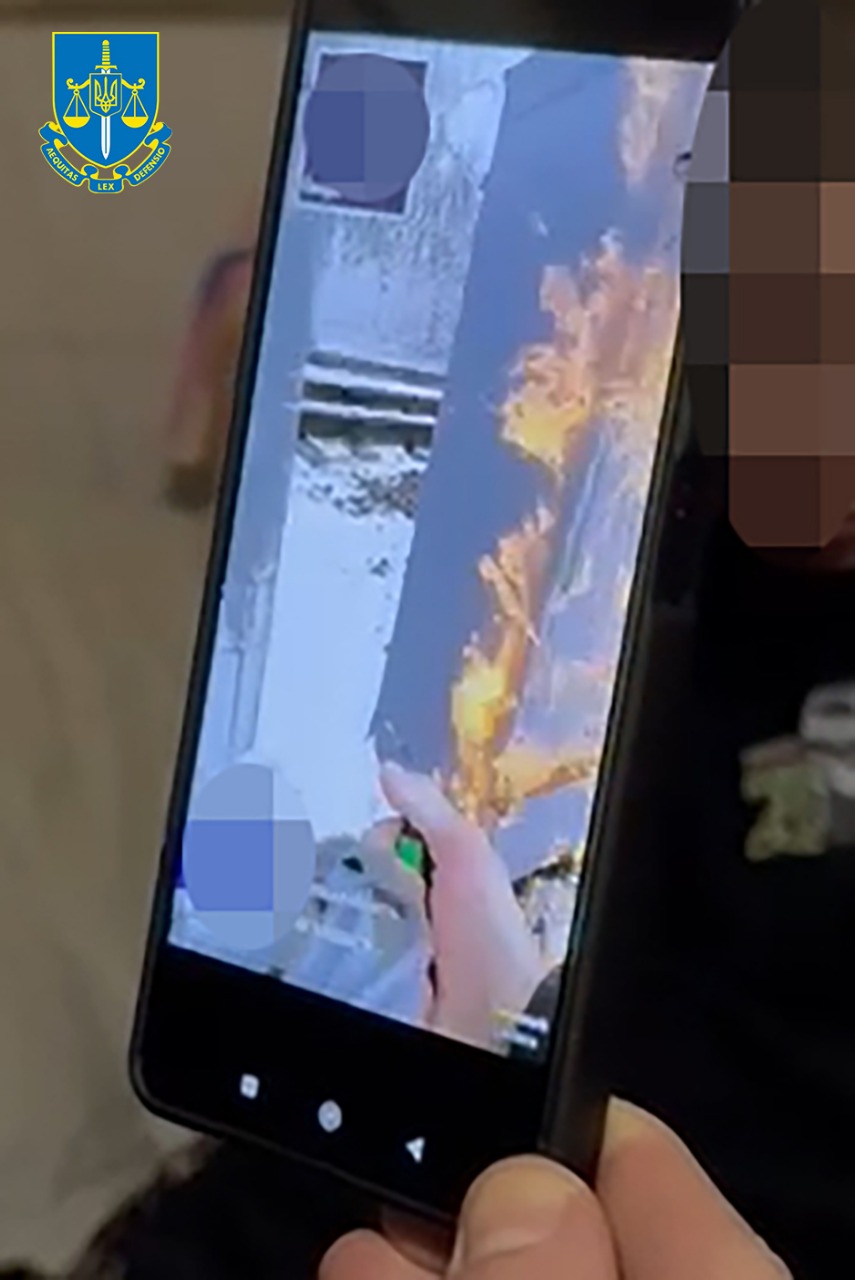

З лютого 2025 року підозрюваний почав виконувати завдання, які отримував через Telegram. Йому було доручено здійснити підпал релейних шаф системи сигналізації "Укрзалізниці", зафіксувати це на відео та відправити його замовнику.

Окрім цього, він збирав дані про розташування адміністративних та військових будівель, зокрема ТЦК та СП, і відправляв їх ворогу разом із GPS координатами.

Фігуранта затримано в порядку ст. 208 КПК України.

За клопотанням прокурорів суд обрав йому запобіжний захід – тримання під вартою.

Нагадаємо, на Прикарпатті затримали групу осіб, яких підозрюють у підпалі транспорту та диверсій на "Укрзалізниці".

Підписуйся, щоб дізнаватись новини першим

Підписуйся, щоб дізнаватись новини першим